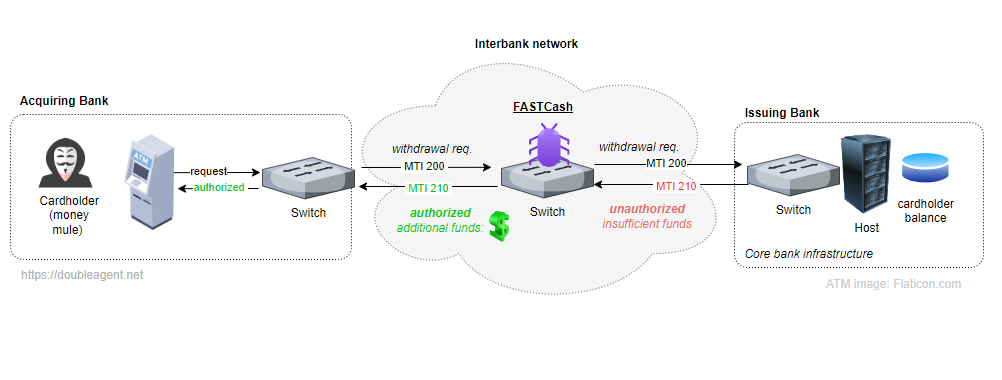

Malware berada di bagian ruang pengguna dari switch antarbank yang menghubungkan domain penerbit dan domain pengakuisisi. Ketika kartu yang disusupi digunakan untuk melakukan terjemahan palsu, FASTCash mengubah pesan yang diterima switch dari penerbit sebelum meneruskannya kembali ke bank dagang. Akibatnya, pesan penerbit yang menolak transaksi diubah menjadi persetujuan.

Diagram berikut menggambarkan cara kerja FASTCash:

Sakelar yang dipilih untuk penargetan menjalankan implementasi ISO 8583 yang salah dikonfigurasi, standar pengiriman pesan untuk transaksi keuangan. Kesalahan konfigurasi mencegah mekanisme otentikasi pesan, seperti yang digunakan oleh bidang 64 sebagaimana ditentukan dalam spesifikasi, agar tidak berfungsi. Hasilnya, pesan-pesan palsu yang dibuat oleh FASTCash tidak terdeteksi sebagai penipuan.

“Malware FASTCash menargetkan sistem yang mengirimkan pesan ISO8583 pada host perantara tertentu di mana mekanisme keamanan yang menjamin integritas pesan tidak ada, dan karenanya dapat dirusak,” tulis haxrob. “Jika pesan dilindungi integritasnya, bidang seperti DE64 kemungkinan akan menyertakan MAC (kode otentikasi pesan). Karena standar tidak mendefinisikan algoritme, algoritme MAC bersifat spesifik untuk implementasi.”

Peneliti selanjutnya menjelaskan:

Malware FASTCash memodifikasi pesan transaksi di suatu titik di jaringan di mana gangguan tidak akan menyebabkan sistem upstream atau downstream menolak pesan tersebut. Posisi intersepsi yang layak adalah ketika pesan ATM/PoS dikonversi dari satu format ke format lainnya (Misalnya, antarmuka antara protokol kepemilikan dan beberapa bentuk pesan ISO8583 lainnya) atau ketika beberapa modifikasi lain pada pesan tersebut dilakukan oleh suatu proses yang berjalan di saklar.

CISA mengatakan bahwa BeagleBoyz—salah satu nama yang digunakan untuk melacak peretas Korea Utara—adalah bagian dari HiddenCobra, sebuah kelompok payung yang didukung oleh pemerintah negara tersebut. Sejak 2015, BeagleBoyz telah berusaha mencuri hampir $2 miliar. Kelompok jahat tersebut, kata CISA, juga telah “memanipulasi dan, terkadang, membuat sistem komputer penting di bank dan lembaga keuangan lainnya tidak dapat dioperasikan.”

Laporan haxrob menyediakan hash kriptografi untuk melacak dua sampel versi Linux yang baru ditemukan dan hash untuk beberapa sampel FASTCash yang baru ditemukan untuk Windows.